“Gartner estima que en 2020 un 75% de los presupuestos de TI se emplearán en medios de detección rápida, frente al 10% en 2012”.

“Gartner estima que en 2020 un 75% de los presupuestos de TI se emplearán en medios de detección rápida, frente al 10% en 2012”.

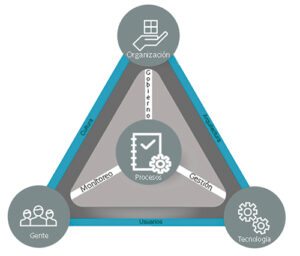

“Las organizaciones requieren un enfoque estructurado y orientado a procesos para enfrentar los desafíos relacionados con la alineación estratégica, la entrega de valor, la gestión de riesgos, la gestión de recursos, el cumplimiento regulatorio y sobre todo la gestión de la seguridad de Tecnologías de la Información”.

En el cambiante entorno de los negocios (Big Data, redes sociales, servicios móviles y cloud computing, entre otros), los riesgos también evolucionan, y para mantener los procesos al día, las organizaciones necesitan administrar eficientemente sus recursos, considerando las siguientes tendencias:

– La adopción de servicios en la nube.- En especial, cuando los usuarios tienen acceso a ellos sin la aprobación del área de TI, pues esto significa que los controles tradicionales de seguridad son débiles o inexistentes. Es extremadamente difícil y costoso detectar intrusiones en los recursos corporativos, por lo tanto, el monitoreo continuo debe considerarse un medio básico para detectar ataques.

– Tecnologías móviles y “Bring Your Own Device” (BYOD), “Trae tu propio dispositivo”. Están formando nuevos segmentos tecnológicos como la administración de dispositivos portátiles, herramientas de manejo de contenidos y protección de datos móviles. Los responsables de seguridad se verán obligados a pasar de actitudes de prohibición a actitudes de aceptación, adopción y eventualmente asimilación. La gestión y revocación de accesos serán las claves de este proceso.

– Redes Sociales.- Debido al poder de las redes sociales, es importante que las organizaciones desarrollen estrategias que involucren identidades de clientes basadas en identidades de redes sociales, frente a la gestión tradicional de cuentas de clientes. Las empresas deberán contar con políticas claras para comprobar la identidad de las personas.

– Estado Libre de Seguridad.- En este concepto ideado por Gartner, los empleados tienen ciertos privilegios, como la utilización de sus dispositivos personales (BYOD), para acceder al correo corporativo; pero sin mantener datos sensibles en el dispositivo. No hay controles específicos de seguridad, excepto un proceso de monitoreo que asegura que las políticas se cumplan. El reto para la organización es validar que cuando un empleado hace algo incorrecto, entonces el departamento de seguridad de TI cuente con los elementos para actuar.